Módulo de YaST Cortafuegos

Contenido

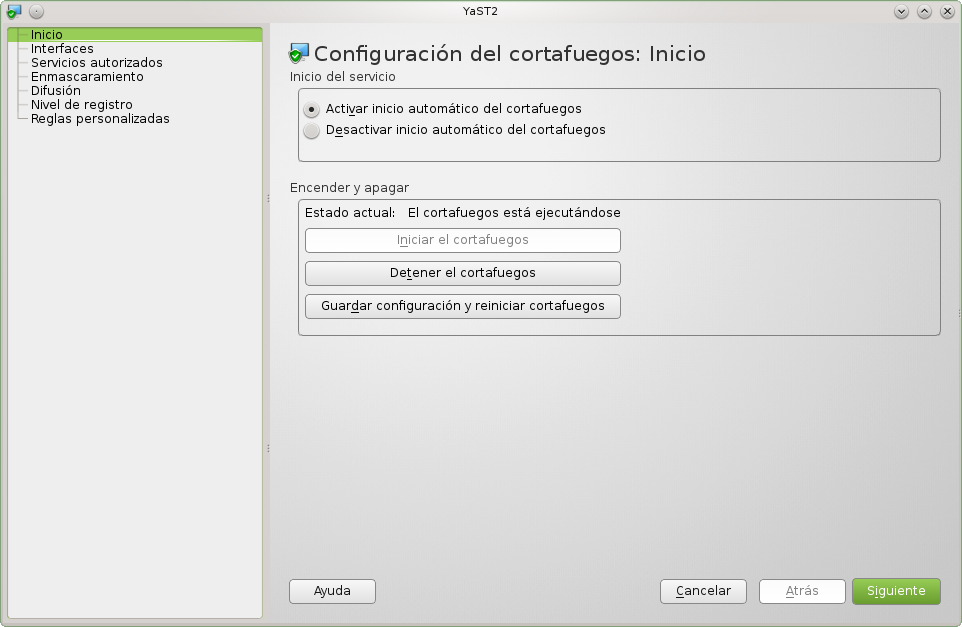

Inicio del servicio

|

Para iniciar el servicio siempre que se arranque el equipo indique Activar inicio automático del cortafuegos. En otro caso, indique Desactivar inicio automático del cortafuegos. Encender o apagarUtilice Iniciar el cortafuegos o Detener el cortafuegos respectivamente para iniciar o detener el servicio inmediatamente. Utilice Guardar la configuración y reiniciar cortafuegos para guardar todos los cambios y reiniciar el servicio inmediatamente.

|

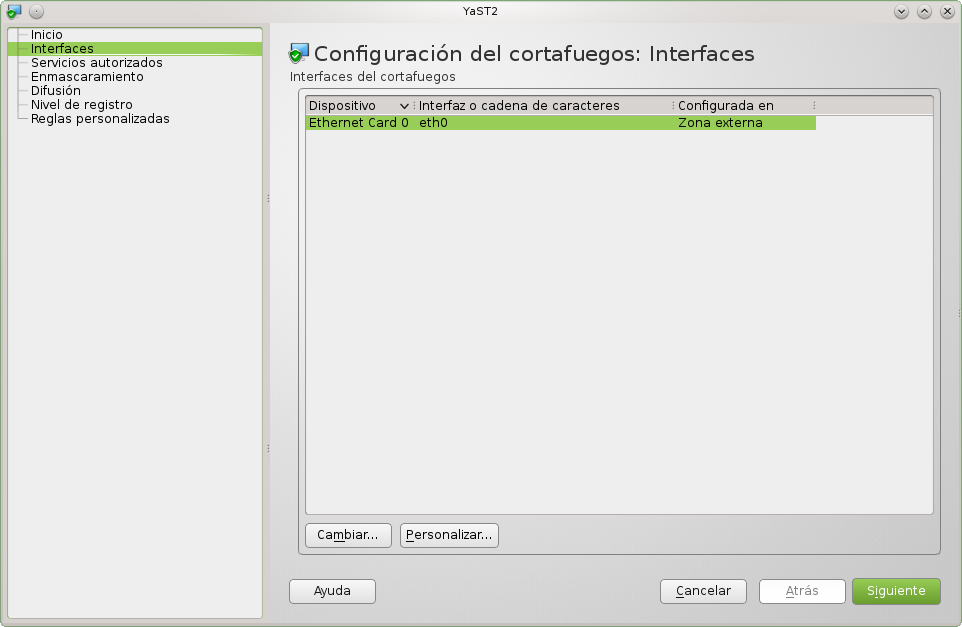

Interfaces

|

Asigne aquí los dispositivos de red a las zonas del cortafuegos seleccionando el dispositivo en la tabla y pulsando Cambiar. Indique las cadenas especiales , por ejemplo

|

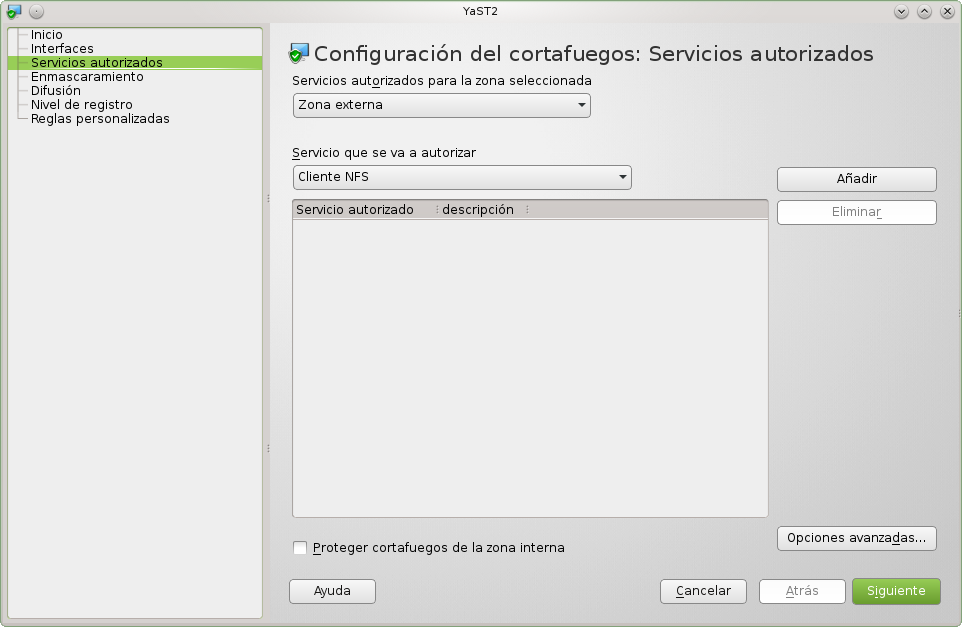

Servicios autorizados

|

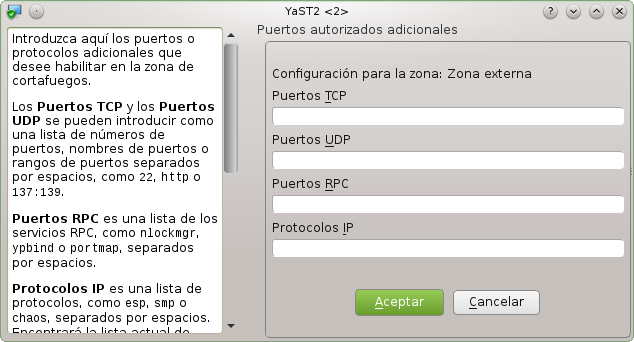

Indique los servicios y puertos a los que se debe tener acceso desde la red. Las redes se dividen en zonas del cortafuegos. Para permitir un servicio, seleccione la Zona y el Servicio que se va a autorizar y pulse Añadir. Para eliminar un servicio autorizado, seleccione la Zona y el Servicio autorizado y pulse Eliminar. Si se deselecciona Proteger cortafuegos de la zona interna, se eliminará la protección de la zona. Todos los servicios y puertos de esta zona quedarán desprotegidos. Puede configurar ajustes adicionales mediante la opción Avanzados. Las entradas deben estar separadas por un espacio. Podrá permitir puertos TCP, UDP y RPC, así como protocolos IP. Los puertos TCP y UDP pueden introducirse como nombres de puertos ( Opciones avanzadasIntroduzca aquí los puertos o protocolos adicionales que desee habilitar en la zona de cortafuegos. Los Puertos TCP y los Puertos UDP se pueden introducir como una lista de números de puertos, nombres de puertos o rangos de puertos separados por espacios, como Puertos RPC es una lista de los servicios RPC, como Protocolos IP es una lista de protocolos, como Rango de Puertos consta de dos números con un símbolo dos puntos entre ellos que representa todos los números dentro del rango, incluidos los propios números de inicio y fin. El primer número de puerto debe ser inferior al segundo (por ejemplo, El Nombre de puerto es un nombre asignado a un número de puerto por la organización IANA. Cada número de puerto puede tener varios nombres asignados. Para averiguar las asignaciones utilizadas en cada momento, consulte el archivo

|

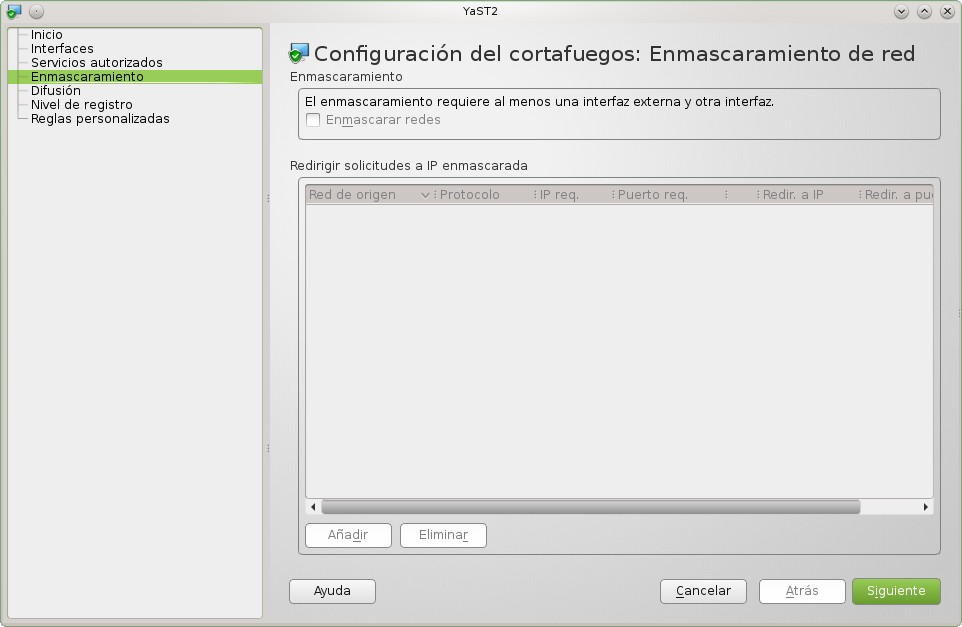

Enmascaramiento

|

El enmascaramiento es una función que esconde la red interna detrás del cortafuegos y permite el acceso de la red interna a la red externa (p. ej. Internet) de forma transparente. Las solicitudes de la red externa a la interna se bloquean. Seleccione Enmascarar redes para enmascarar la red interna de cara a la red externa. Si bien las peticiones de la red externa no pueden llegar a la red interna, es posible redirigir de forma transparente todos los puertos solicitados al cortafuegos a cualquier IP interna. Para añadir una regla de redirección nueva, pulse Añadir y complete el formulario. Para eliminar una regla de redirección, selecciónela en la tabla y pulse Eliminar.

|

Configuración de difusión

|

Los paquetes de difusión (broadcast) son paquetes UDP especiales enviados por toda la red para localizar sistemas adyacentes o enviar información a todas las máquinas de la red. Por ejemplo, los servidores CUPS informan acerca de sus colas de impresión por medio de paquetes broadcast. Los servicios de SuSEfirewall2 seleccionados en interfaces autorizadas añaden automáticamente los puertos de difusión (broadcast) necesarios aquí. Para eliminar o añadir puertos, edite la lista de puertos separados por espacios correspondiente a la zona en cuestión. Se lleva un registro de otros paquetes de difusión (broadcast) descartados, los cuales podrían llegar a ser muy numerosos en redes grandes. Para suprimir el registro de estos paquetes, desactive la opción Registrar paquetes de difusión no aceptados para las zonas deseadas. Respuesta de difusiónEl cortafuegos normalmente elimina paquetes enviados por otros sistemas como respuesta a paquetes de difusión enviados por el sistema, por ejemplo, Samba browsing o SLP browsing. Aquí puede configurar que paquetes tienen permitido pasar por el cortafuegos. Utilice el botón Añadir para añadir una nueva regla. Deberá seleccionar la zona del cortafuegos y también escoger alguno de los servicios ya definidos o crear una regla manualmente.

|

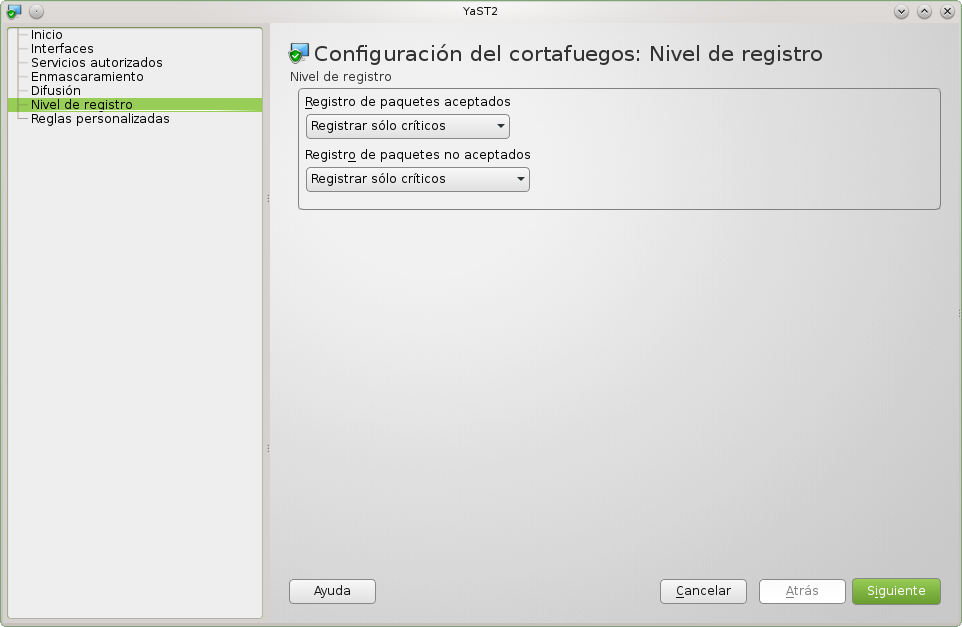

Nivel de registro

|

Este cuadro de diálogo sirve para realizar los ajustes de configuración básicos para el registro de los paquetes IP. Aquí puede configurar el registro de los paquetes de conexión entrantes. Los salientes no se registran en absoluto. Hay dos grupos de paquetes IP registrados: los Aceptados y los No aceptados. Puede seleccionar tres niveles de registro para cada grupo: Registrar todos para registrar todos los paquetes; Registrar sólo críticos, para registrar sólo los de interés y No registrar ninguno para no llevar a cabo ningún registro. Debería registrar al menos los paquetes aceptados críticos.

|

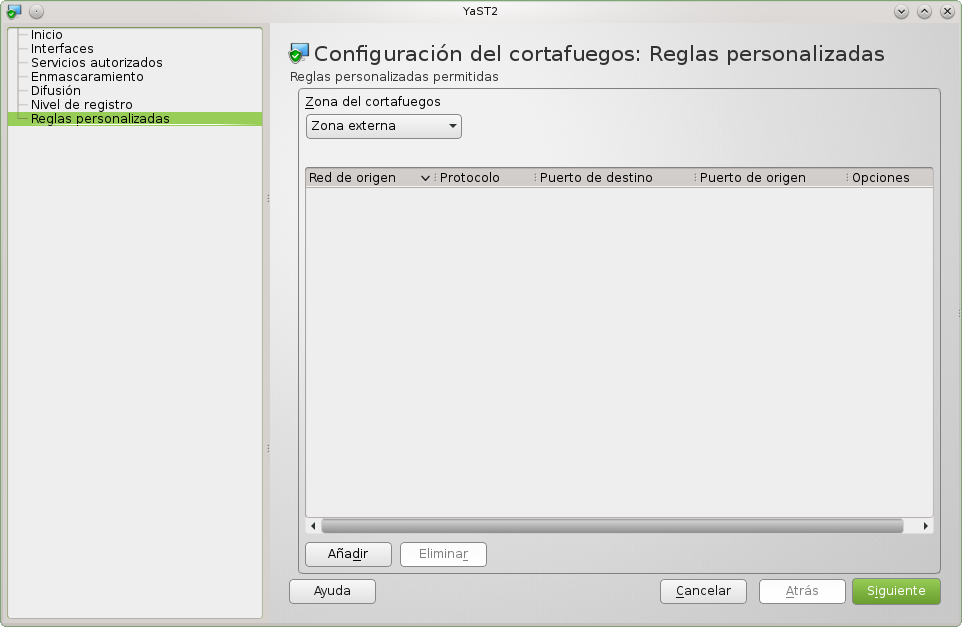

Reglas personalizadas

|

Configure aquí reglas especiales para permitir nuevas conexiones que se ajusten a estas reglas. Red de origenRed o IP desde donde se origina la conexión, p. ej., 192.168.0.1 o 192.168.0.0/255.255.255.0 o 192.168.0.0/24 o 0/0 (lo cual significa todo). ProtocoloProtocolo usado por el paquete. El protocolo especial RPC es usado por los servicios RPC. Puerto destinoNombre de puerto, número o rango de puertos a los que se permitirá acceder, p. ej., smtp o 25 o 100:110. En caso del protocolo RPC, utilice el nombre del servicio RPC. Esta entrada es opcional. Puerto de origenNombre de puerto, número o rango de puertos desde donde se origina el paquete. Esta entrada es opcional.

|