Módulo de YaST Gestión de usuarios y grupos

Administración de usuarios y grupos

Linux es un sistema multiusuario. Varios usuarios diferentes pueden iniciar sesión en el sistema a la vez. Para evitar confusiones, cada usuario debe tener una identidad exclusiva. Además, cada usuario debe pertenecer como mínimo a un grupo.

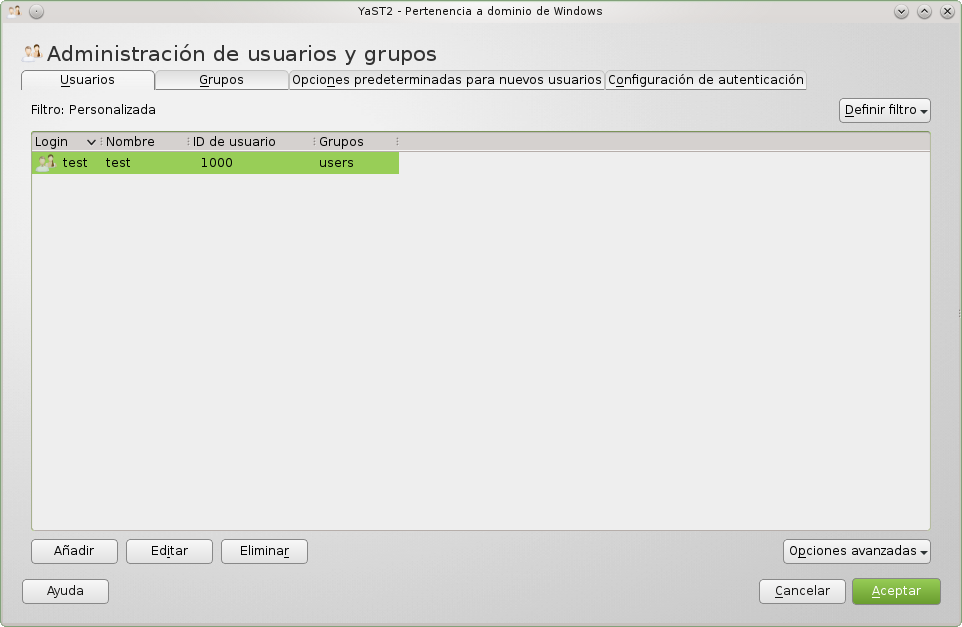

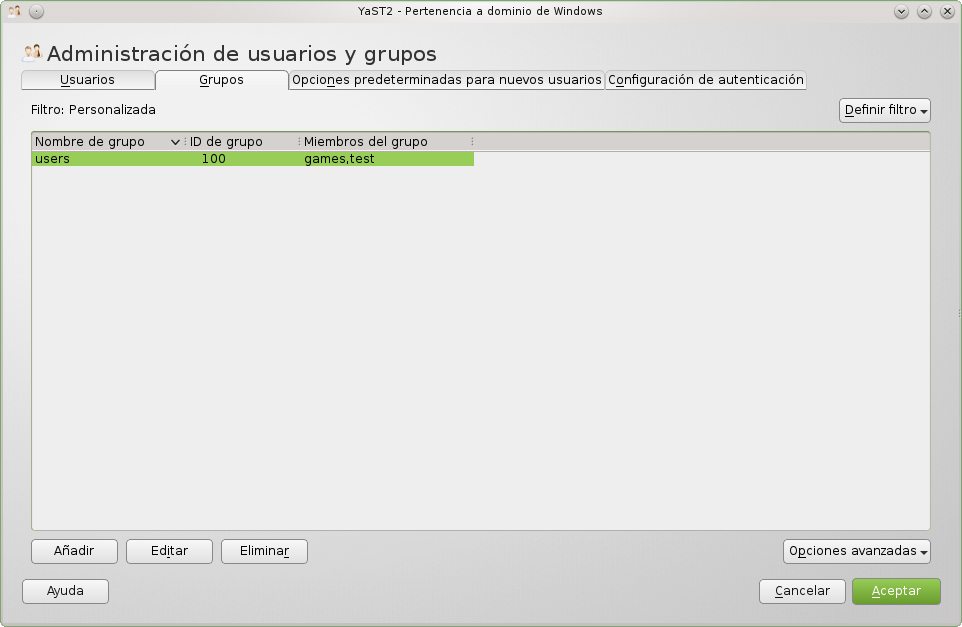

Usuarios y grupos

|

Use este cuadro de diálogo para obtener información acerca de los usuarios existentes y para añadir o modificar usuarios.

Los usuarios y los grupos se organizan en conjuntos. Puede cambiar el conjunto que se muestra actualmente en la tabla con la opción Definir filtro. También puede personalizar su vista de filtros usando Personalizar filtro. Haga clic en Opciones avanzadas para editar varios ajustes avanzados, tales como el tipo de cifrado, el método de autenticación, los valores por defecto para los usuarios nuevos o los ajustes de inicio de sesión. La opción Escribir cambios permite guardar todos los cambios hechos hasta el momento si salir del módulo de configuración. Para guardar en el sistema los ajustes de los grupos y los usuarios modificados, haga clic en Terminar.

|

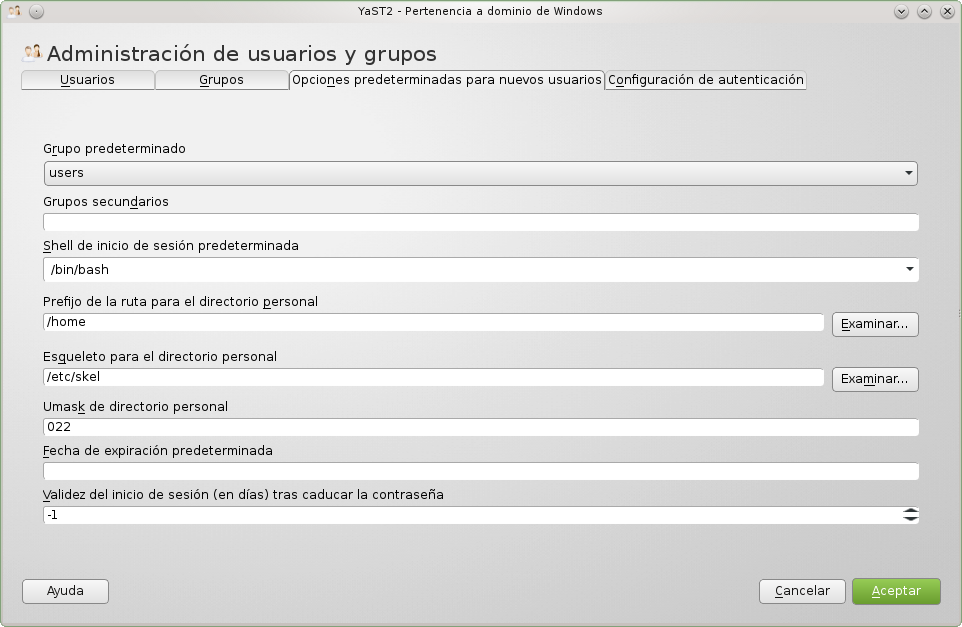

Opciones predeterminadas para nuevos usuarios

|

Defina aquí los valores predeterminados que se deben usar a la hora de crear usuarios nuevos locales o de sistema.

|

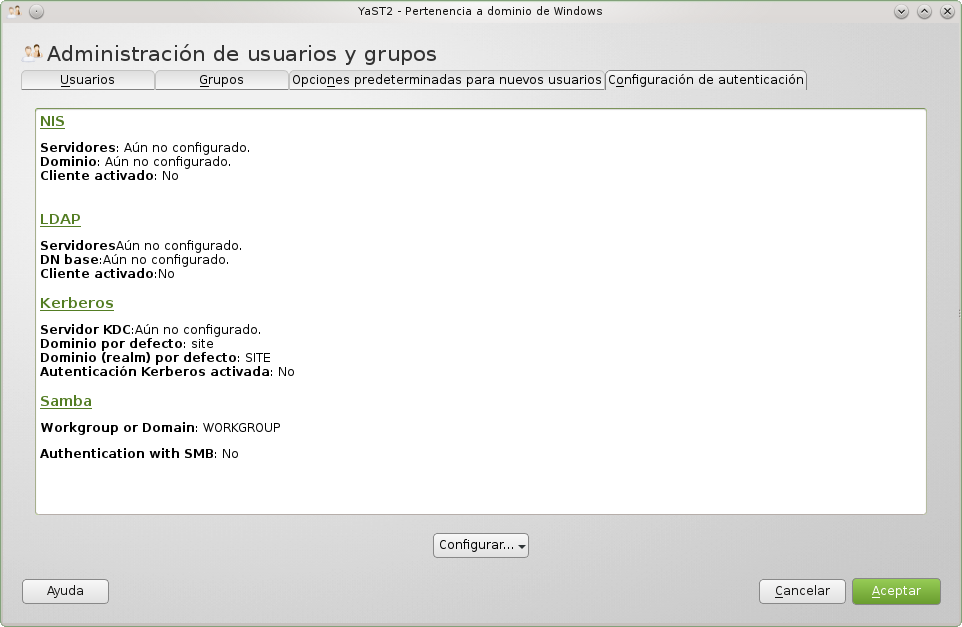

Configuración de autenticación

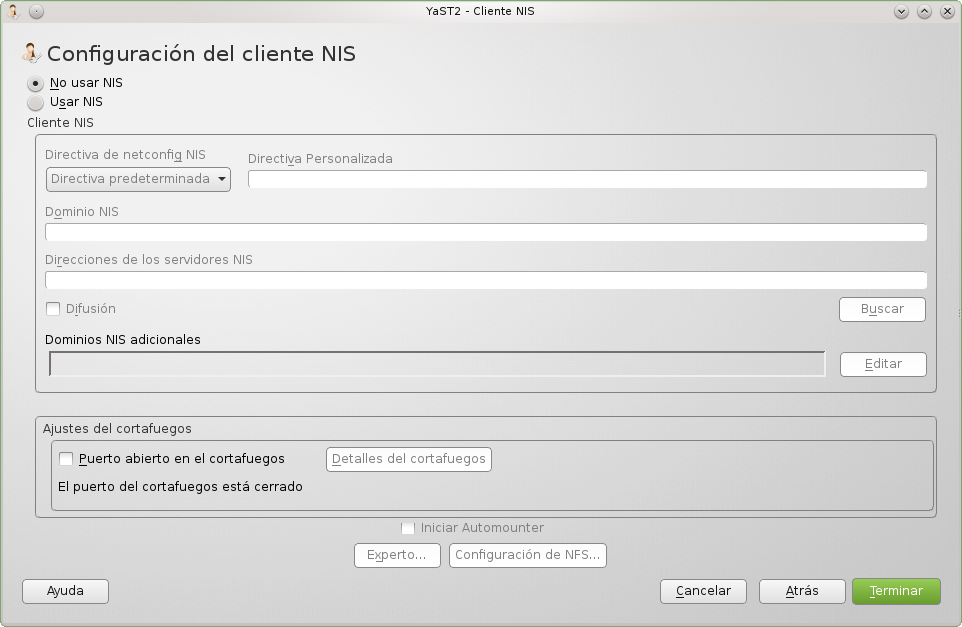

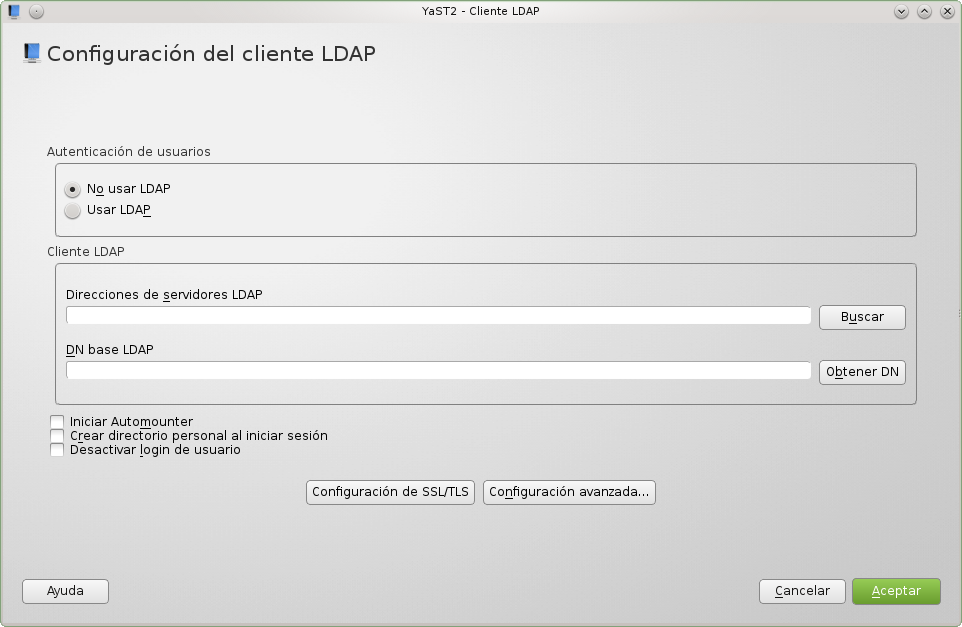

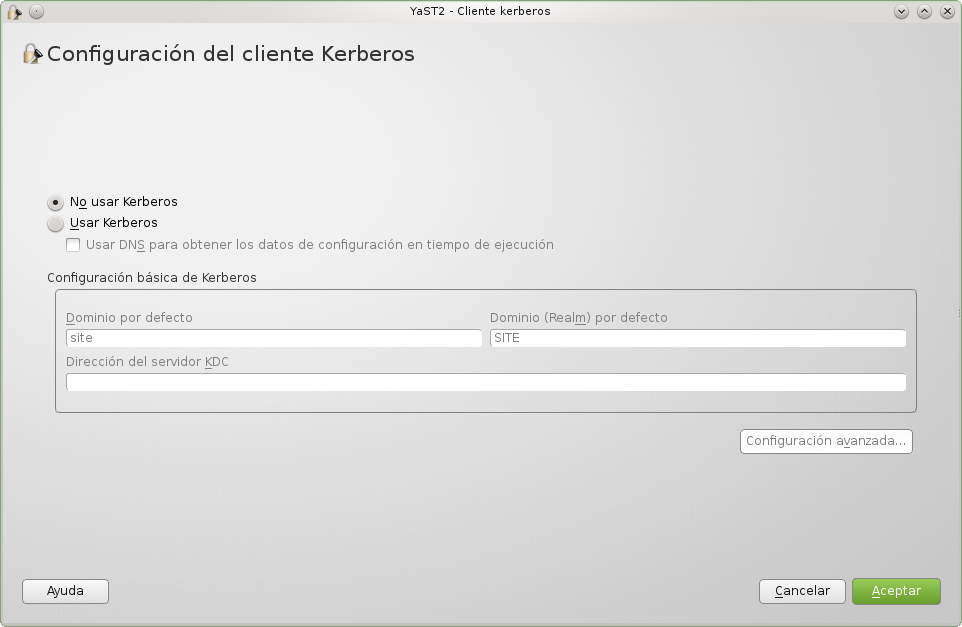

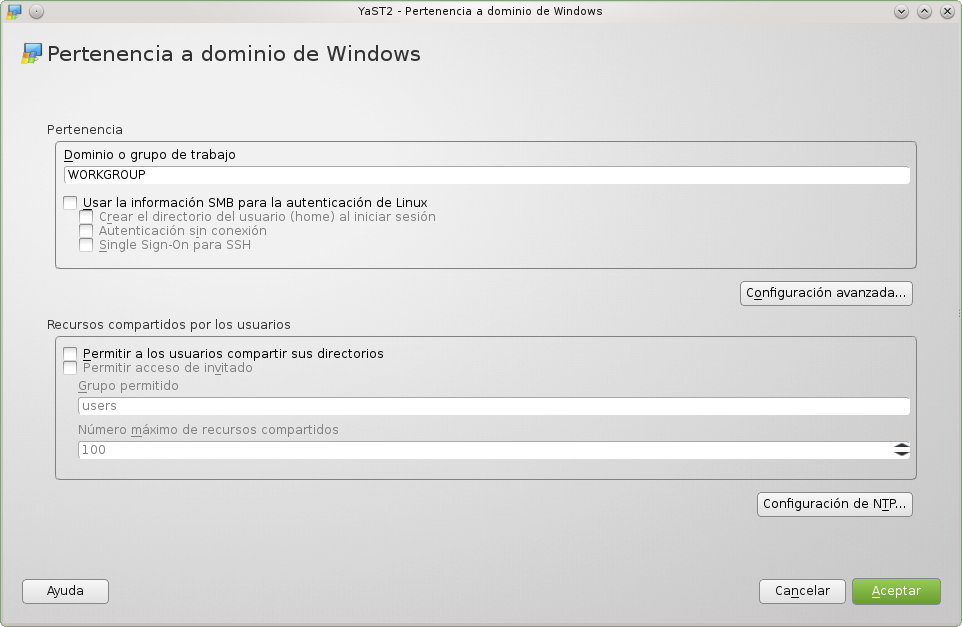

Configuración del cliente NISIntroduzca el dominio NIS (p. ej. ejemplo.com) y la dirección del servidor NIS (p. ej. nis.ejemplo.com o bien 10.20.1.1). Seleccione el modo en que la configuración de NIS será modificada. Normalmente, esto es realizado por el guión netconfig, que combina los datos definidos aqui estáticamente con aquellos datos obtenidos dinámicamente (p. ej.: de DHCP, NetworkManager, etc.). Esta es la directiva predeterminada y es suficiente para la mayoría de las configuraciones. Si escoge Sólo cambios manuales, netconfig no permitirá modificar la configuración. Sin embargo, usted podrá editar este archivo manualmente. Escogiendo Directiva personalizada, usted puede especificar una línea de valores personalizados que consiste de una lista, separada por espacios, de nombres de interfaces, incluyendo caracteres comodín, con los valores predefinidos STATIC y STATIC_FALLBACK. Para más información lea la página del manual de netconfig. Puede especificar múltiples servidores separando sus direcciones con espacios. La opción Difusión permite buscar un servidor en la red local si los servidores especificados en un principio no responden. Implica un riesgo de seguridad. Automounter es un demonio que monta directorios automáticamente, como por ejemplo los directorios locales de los usuarios. Se asume que sus archivos de configuración (auto.*) ya existen, ya sea localmente o mediante NIS. Las configuraciones de NFS las cuales afectan cómo opera el automounter podrían ser configuradas en el Cliente NFS, que pueden ser configuradas utilizando el botón Configuración de NFS. En Configuración del cortafuegos active Puerto abierto en el cortafuegos para abrir el cortafuegos y permitir el acceso al servicio 'ypbind' desde equipos remotos. Para seleccionar las interfaces en las que desea abrir el puerto, pulse Detalles del cortafuegos. Esta opción sólo está disponible si el cortafuegos está activado. Configuración del cliente LDAPConfigure su equipo como cliente LDAP. Seleccione Usar LDAP para autenticar a los usuarios con un servidor OpenLDAP. NSS y PAM serán configurados en consecuencia. Para desactivar los servicios LDAP, pulse No usar LDAP. Si desactiva LDAP, la entrada actual LDAP para contraseñas en Para activar LDAP pero prohibir a los usuarios que inicien sesión en este equipo, seleccione Usar LDAP pero inhabilitar inicios de sesión. Seleccione Usar el System Security Services Daemon si desea que el sistema use SSSD en lugar de nss_ldap. Escriba la dirección del servidor LDAP (p. ej. ldap.ejemplo.com o 10.20.0.2) en el campo de las direcciones y el nombre completo de la base de búsqueda (DN base como, por ejemplo, dc=ejemplo,dc=com). Si especifica más de una dirección, sepárelas con espacios. Debe ser posible que las direcciones se puedan resolver sin usar LDAP. También puede especificar el puerto en el que se está ejecutando el servidor usando la sintaxis "servidor:puerto", por ejemplo, ldap.ejemplo.com:379. Con Buscar puede seleccionar el servidor LDAP de la lista proporcionada por el protocolo de localización de servicios (SLP). La opción Obtener DN le permite leer el DN base del servidor. Algunos Servidores LDAP soportan StartTLS (RFC2830). Si tu servidor lo soporta y está configurado, activa LDAP TLS/SSL para cifrar tu comunicación con el servidor LDAP. Debes descargar el archivo de certificado CA en formato PEM desde el enlace dado. Para acceder a la configuración avanzada de LDAP, pulse Configuración Avanzada. El automounter es un demonio que monta automáticamente directorios, como los directorios locales de usuario. Sus archivos de configuración (auto.*) deberían existir ya localmente o a través de LDAP. Si automounter no está instalado y desea usarlo, se instalará automáticamente. Configuración del cliente KerberosLa configuración del cliente Kerberos actualiza los parámetros de PAM para permitir la autenticación mediante Kerberos. El sistema debe tener acceso a un servidor Kerberos de la red para que funcione. Configuración básica del cliente Introduzca su Dominio por defecto, el Dominio (Realm) por defecto y el nombre de host o la dirección del centro de distribución de claves (Dirección del servidor KDC). Puede agregar varios valores para KDC separados por espacios. Es habitual poner el nombre del dominio en mayúsculas como nombre de dominio (realm) por defecto, pero queda a su elección. Si el dominio (realm) no está disponible en el servidor, no podrá iniciar sesión. Consulte al administrador del servidor si necesita más información. Active Usar DNS para adquirir los datos de configuración en tiempo de ejecución para permitir a su cliente utilizar los datos de autenticación Kerberos proporcionados mediante DNS. Esta opción no se puede seleccionar si el servidor DNS no proporciona dichos datos. Para configurar más opciones, pulse Configuración avanzada. Pertenencia a dominio de Windows (Samba)Un cliente Linux puede ser miembro de un grupo de trabajo, un dominio NT o un dominio de Active Directory. Especifique aquí el nombre del tipo de pertenencia. Usar la información SMB para la autenticación de Linux permite verificar las contraseñas con el servidor NT o Kerberos al unirse a un dominio de AD. Compruebe Cambiar sufijo de DNS primario para añadir su servidor AD en la lista de servidores de nombres. Esta opción sólo esta diponible para configuraciones de redes estáticas. Al pulsar sobre Aceptar, el sistema comprueba la pertenencia y, si es un dominio NT o Active Directory, permite a este equipo unirse a él. Marque Crear directorio de usuario (home) al iniciar la sesión para crear el directorio local de usuario en el primer inicio de sesión. Autenticación sin conexión permite al usuario iniciar una sesión aunque no haya ninguna conexión con el controlador de dominio. Para que esta opción funcione, deberá iniciar sesión en el dominio al menos una vez. Las credenciales del usuario se almacenan cifradas en el equipo y se reutilizan para un inicio de sesión de dominio cuando no se puede establecer una conexión con el controlador de dominio. Esto resulta especialmente útil para los usuarios móviles. Seleccione Configuración avanzada para habilitar características avanzadas como WINS, o montar directorios personales del servidor desde dominios Active Directory. Permitir a los usuarios compartir sus directorios permite que los miembros del grupo de Grupo permitido compartan los directorios que poseen con otros usuarios. Por ejemplo, los usuarios con ámbito local o los de Usuarios de DOMINIO\ para un ámbito de dominio. El usuario también debe comprobar que los permisos del sistema de archivos permiten el acceso. Número máximo de recursos compartidos permite limitar la cantidad total de recursos compartidos que pueden crearse. Para permitir el acceso a los recursos compartidos de los usuarios sin autenticación, active Permitir acceso de invitado. Configure su sistema como cliente NTP para sincronizar la hora del sistema con la de un servidor NTP. Puede acceder a la configuración con Configuración de NTP.

|