Creación de certificados autofirmados con YaST

| Las personas encargadas de la edición de esta página consideran que aún necesario efectuar cambios, quizás importantes, en la misma. |

Esta es una receta para hacer certificados Autofirmados usando YaST, toda la información sobre los mismos puede ser hallada en Internet

Contenido

Introducción

Por que crear certificados con una herramienta como YaST si hacerlo en la linea de comandos es relativamente fácil, y esta ampliamente documentado en Internet?.

Básicamente mejora el orden, YaST tiene una bonita interfaz gráfica, donde todo queda ordenado, es sencillo encontrar lo que buscas, y mas facil realizar las labores propias de los certificados como revocar y actualizar.. y adicionalmente es muy divertido hacerlo con YaST..

¿Qué se requiere?

- Manejo de la herramienta YaST.

- El ordenador/computador para el que se van a realizar los certificados debe tener un nombre de dominio completo (Fully Qualified Domain Name o FQDN), y el nombre del certificado debe coincidir con dicho nombre. Si no es así, el certificado no será de mucha utilidad.

- Un FQDN se puede configurar de dos formas:

- Mediante un dns como bind (no se cubre, pero adiciono un vídeo donde se ve puede apreciar como realizar esto: Configuración ddns + dhcp usando la herramienta YaST de openSUSE).

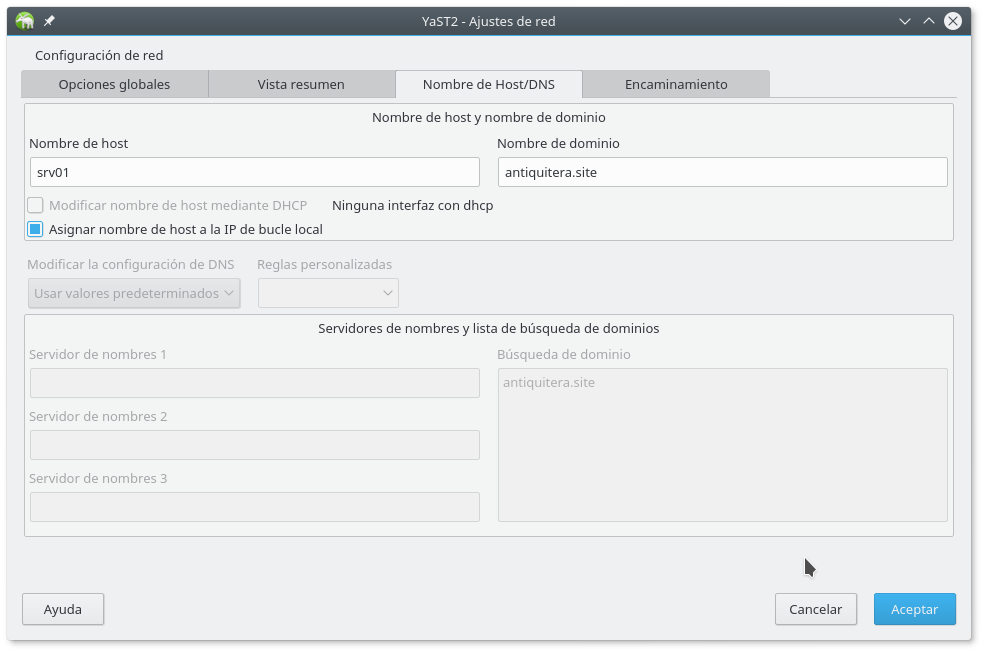

- O Asignando un nombre a la máquina. Aquí entra la herramienta YaST --> Sistemas --> Ajustes de Red. Puede asignar el nombre que quiera, en este caso es srv01.antiquitera.site.

Clic en Aceptar

Certificados X.509

Creacion de Autoridad certificadora CA Raiz

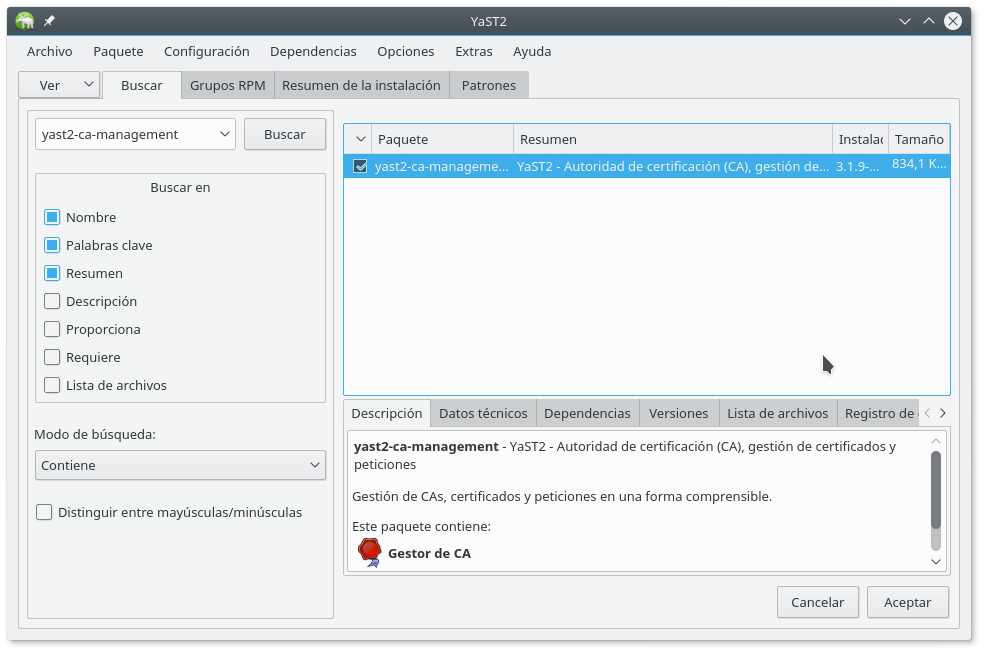

Instalar mediante YaST Instalar/Desinstalar software el paquete yast2-ca-management o instalar el paquete desde la linea de comandos como root con la siguiente orden zypper in yast2-ca-management

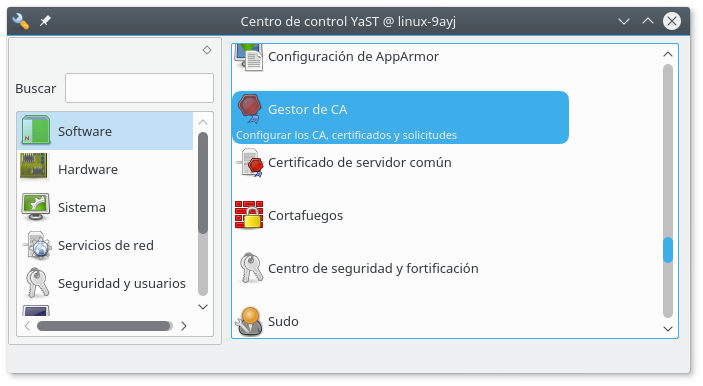

Reinicie YaST, en la sección de seguridad y usuarios debe aparecer la opción Gestor de CA

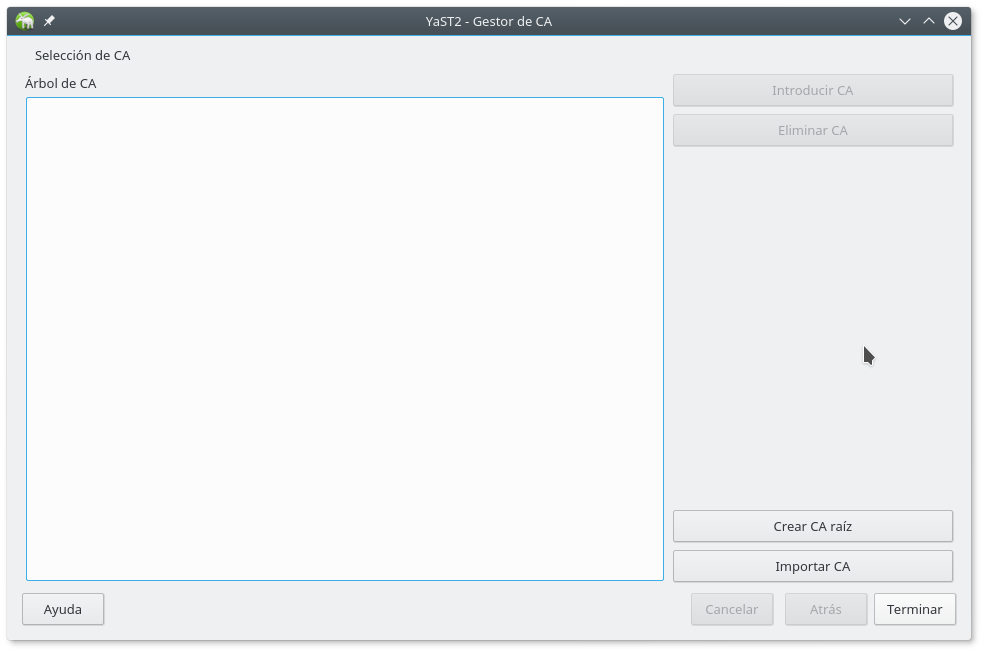

Clic en Gestor de CA

Clic en Crear CA raíz

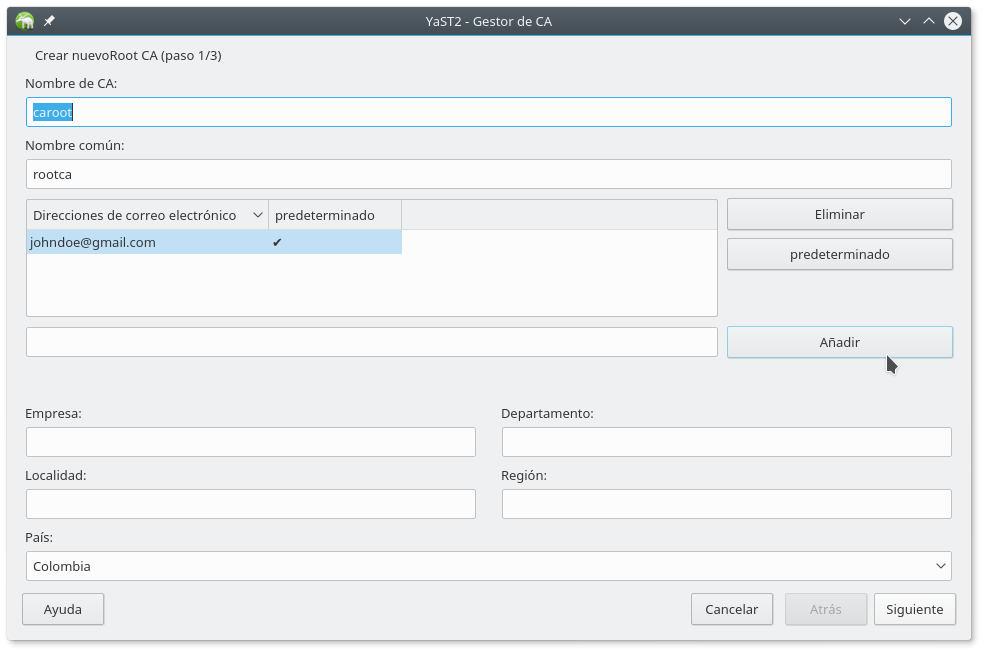

Introduzca un Nombre de CA, Nombre común y Dirección de correo electrónico de clic en Añadir, estos datos son obligatorios)

los datos de Empresa, Departamento, Localidad y Región son opcionales

Clic en Siguiente

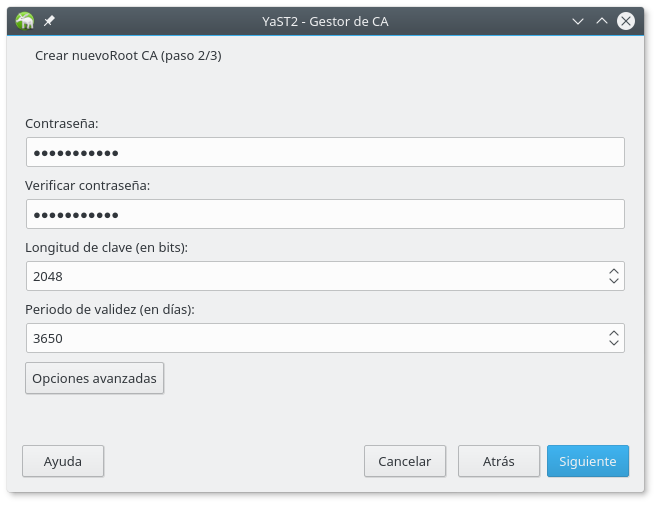

Introduzca la Contraseña y Verificar contraseña del certificado raíz , no use una contraseña trivial, use letras mayúsculas, minúsculas y números, no utilice caracteres especiales como símbolos y signos, el resto de datos déjelos como están, en especial Periodo de validez, este es aproximado de 10 años no hay motivo para que sea de menor tiempo

Clic en Siguiente

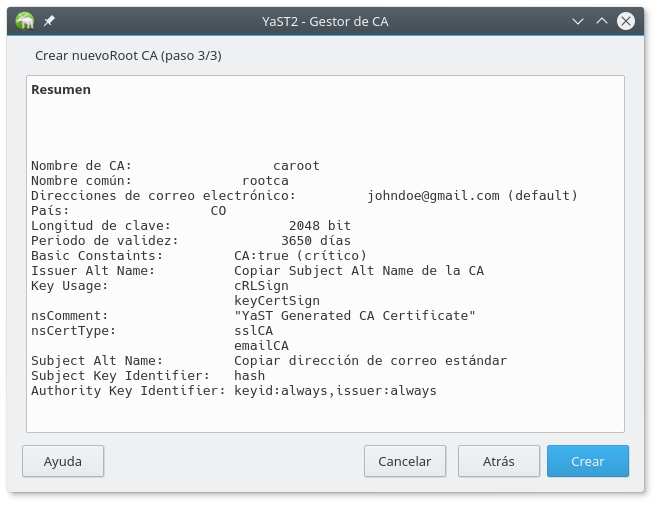

Clic en Crear

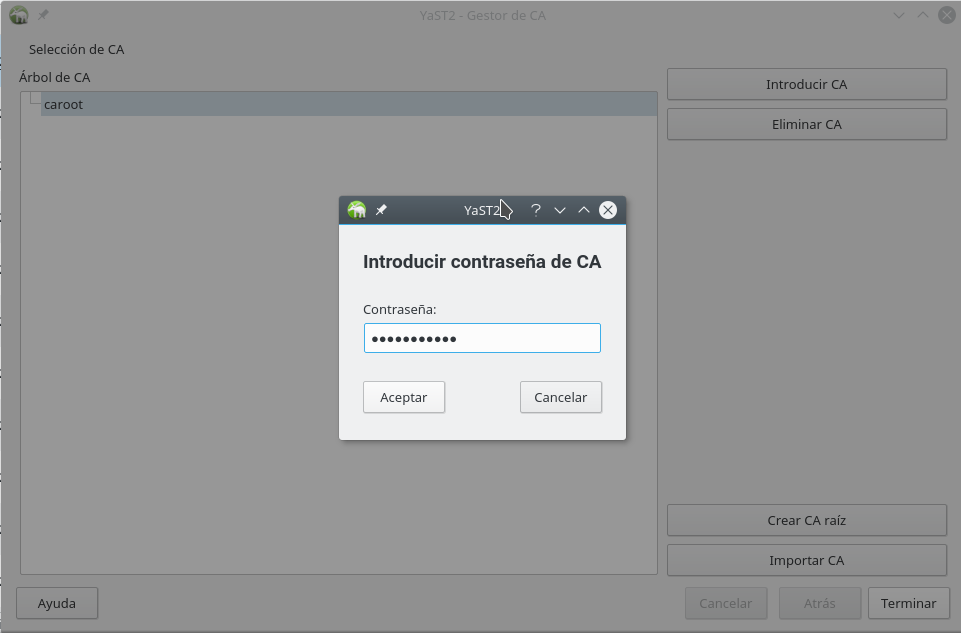

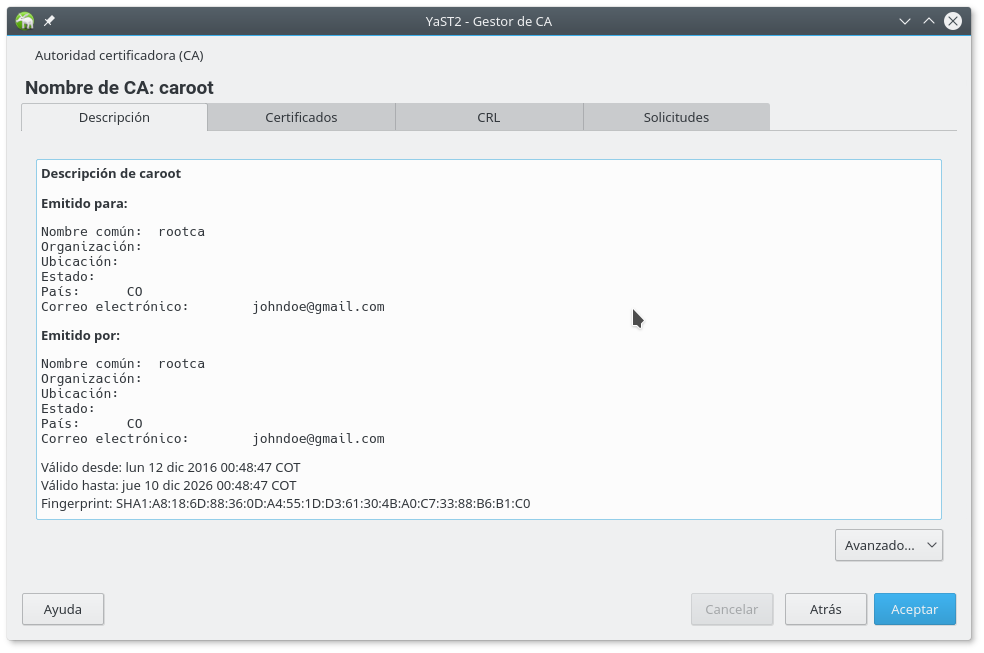

Después de creada la autoridad certificadora raíz caroot debe regresar a la pantalla de YaST Gestor de CA clic en Introducir CA

Introduzca la contraseña que asigno previamente al certificado y clic en Aceptar

Sub autoridad certificadora

Inicie creando una sub autoridad certificadora, el manual de Seguridad de openSUSE lo recomienda. este proceso es repetir los mismos pasos que para una autoridad certificadora, con un pequeño cambio que veremos a continuacion

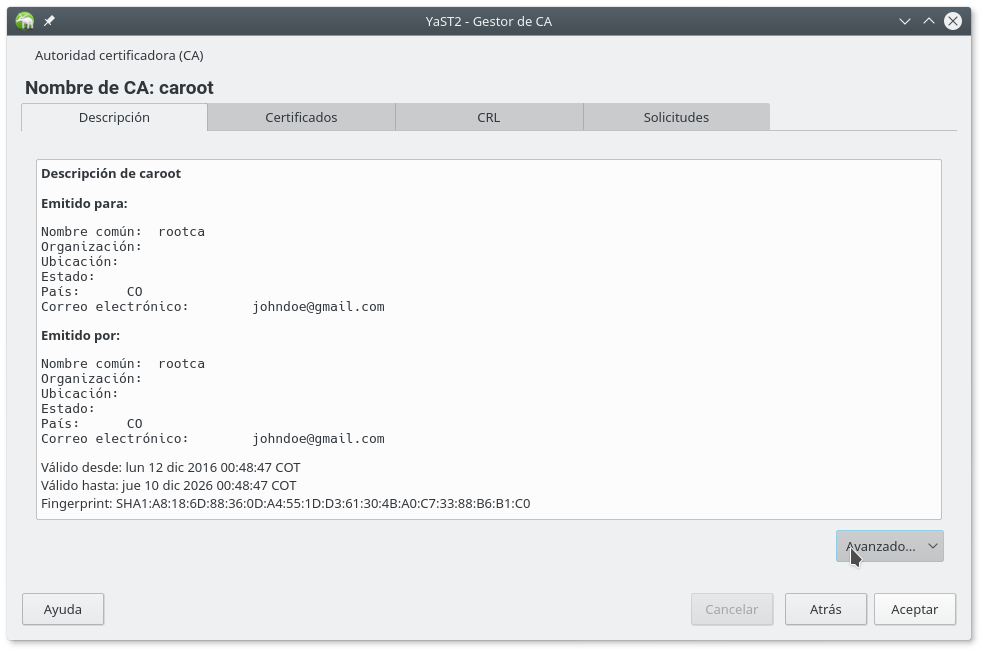

En la pantalla de Autoridad certificadora, pestaña Descripción, clic en Avanzado y luego clic en Crear SubCA

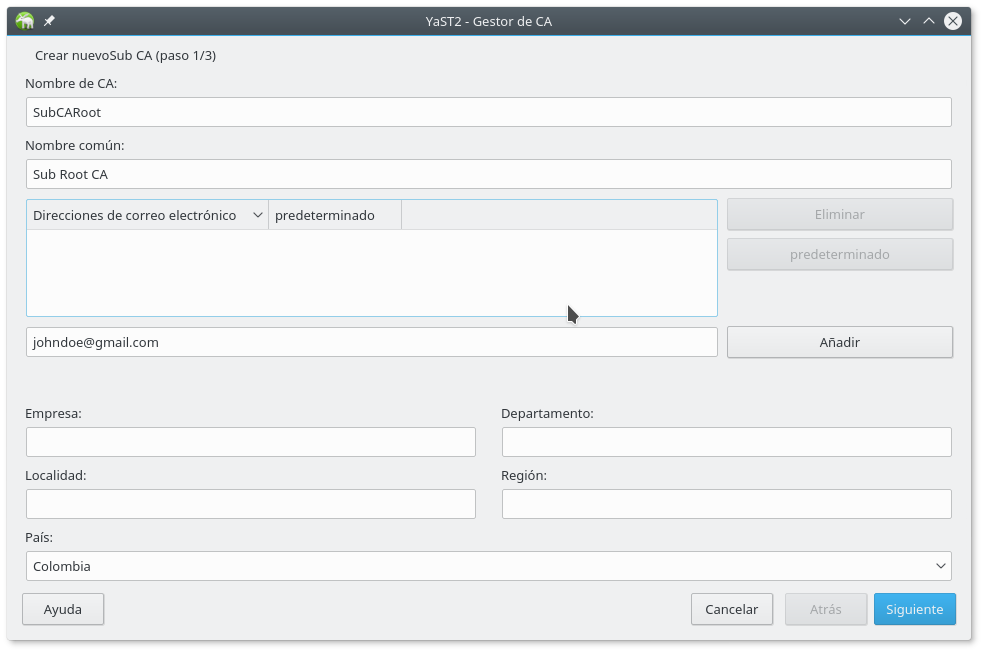

En Crear nuevoSub CA, Introduzca el Nombre de CA,el Nombre común y la Dirección de correo electrónico y de clic en Añadir

Los datos Empresa, Departamento, Localidad y región son opcionales, de clic en Siguiente

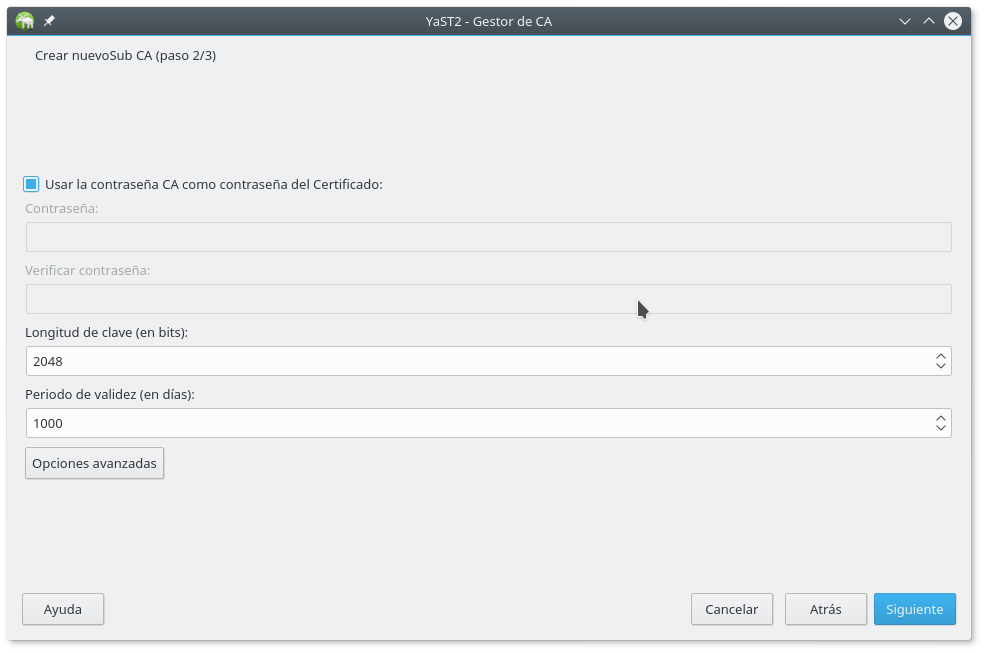

Ahora tiene la opción de dar una nueva contraseña o señalar con clic Usar la contraseña CA como contraseña de certificado esta opción evita acumular contraseñas, especial cuidado con Periodo de Validez (en días), este tiene que ser menor que el de la Autoridad Certificadora, un tiempo prudente es 1000 días, aproximadamente 3 años.

Clic en Siguiente

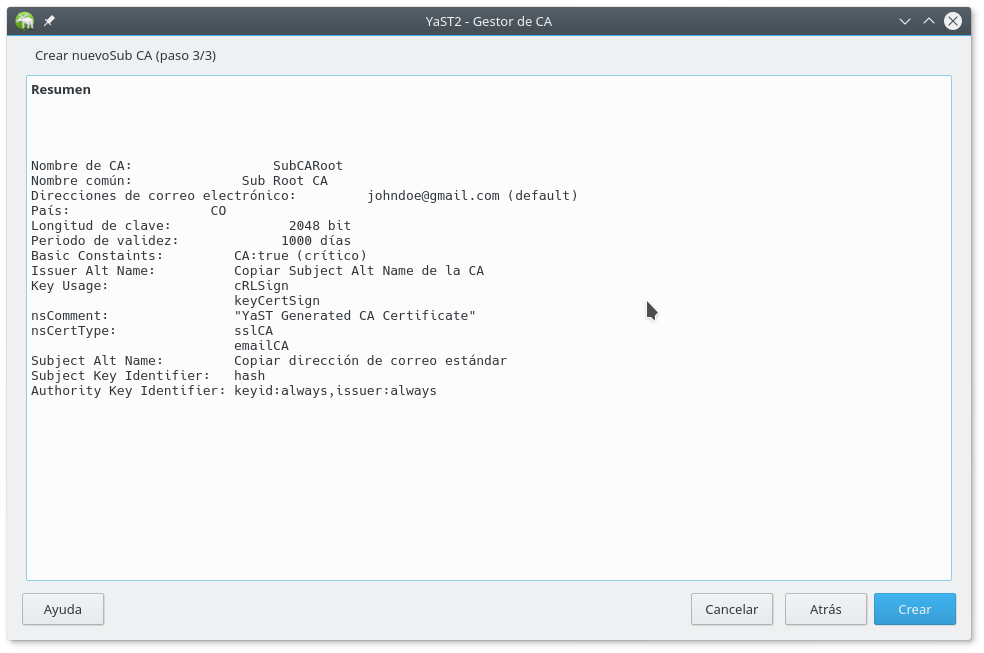

Clic en Crear

Clic en Aceptar

Terminanos el proceso de creación de Autoridad Certificadora y Sub Autoridad certificadora

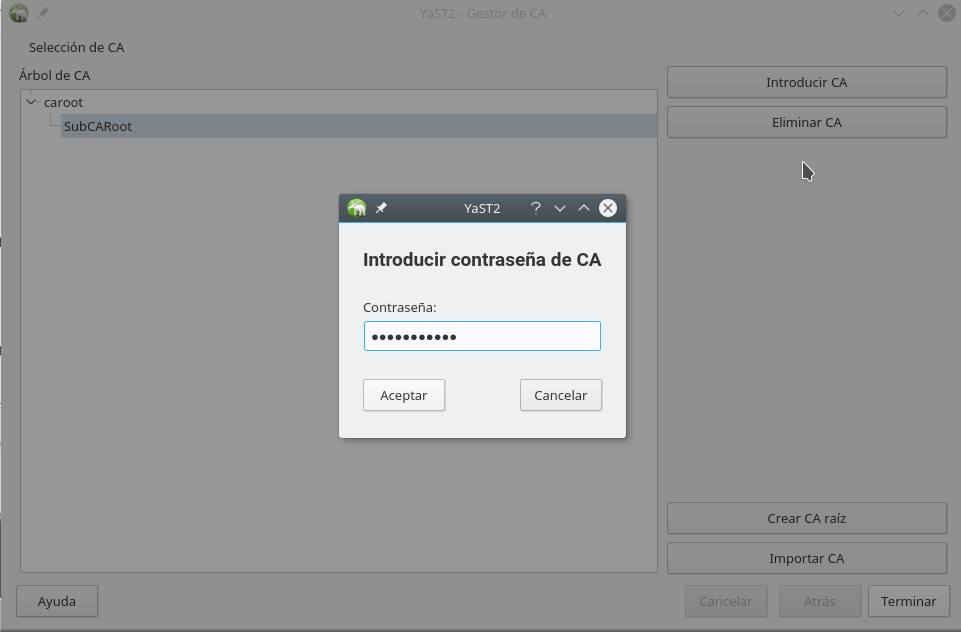

En la pantalla de Selección de CA , seleccionamos la Sub CA Creada, en el ejemplo SubCARoot, y clic en Introducir CA

Introduzca la Contraseña y clic en Aceptar

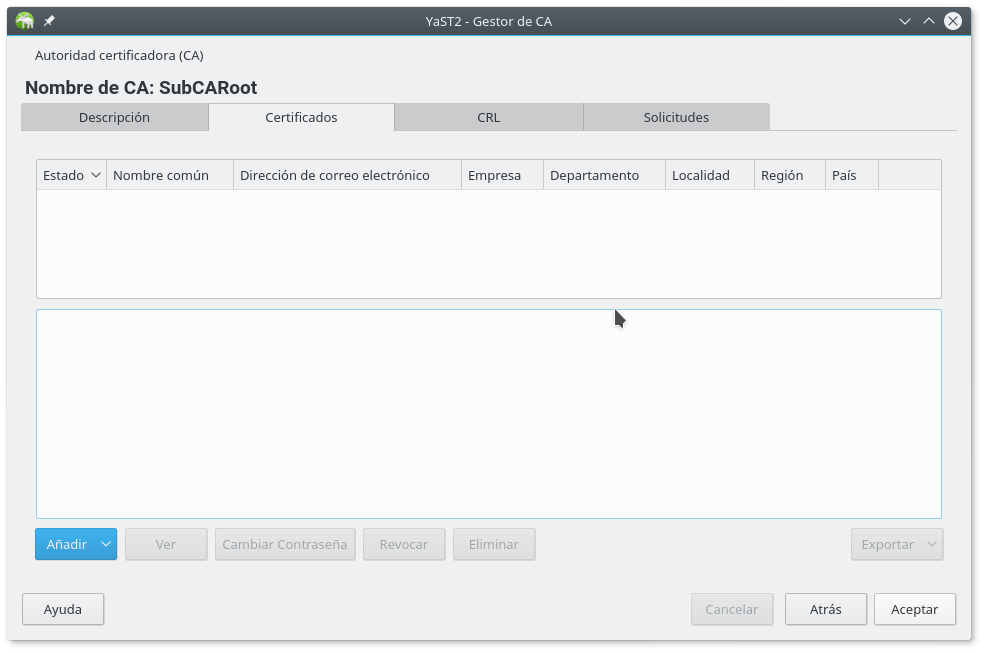

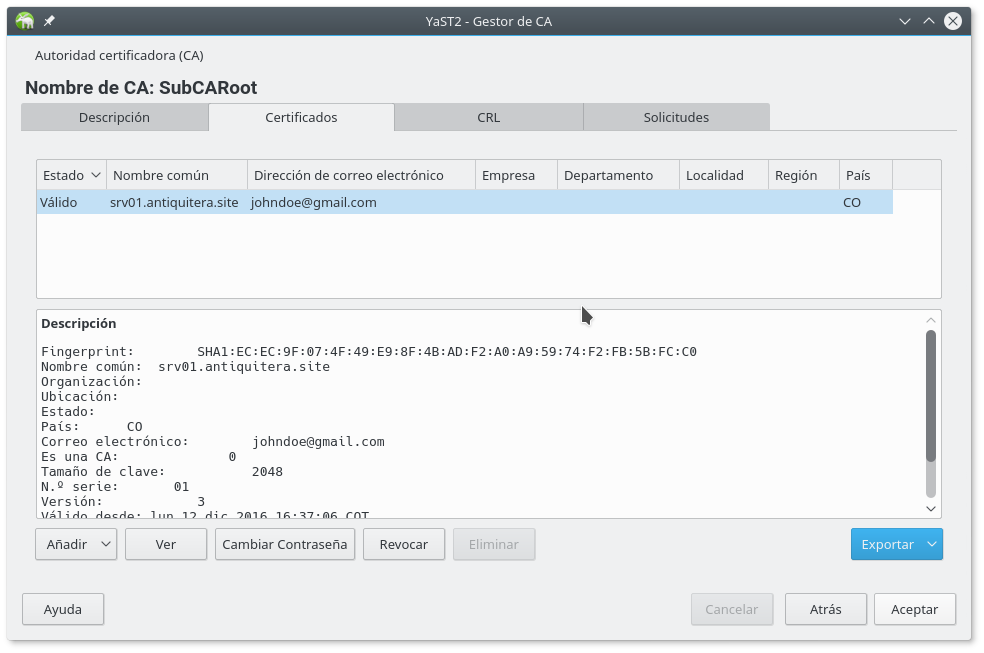

En la pantalla de Autoridad certificadora, Nombre de CA:SubCARoot seleccionamos con clic la pestaña de Certificados, y damos clic en Añadir y clic en Añadir certificado de servidor

Creación de Certificado de servidor

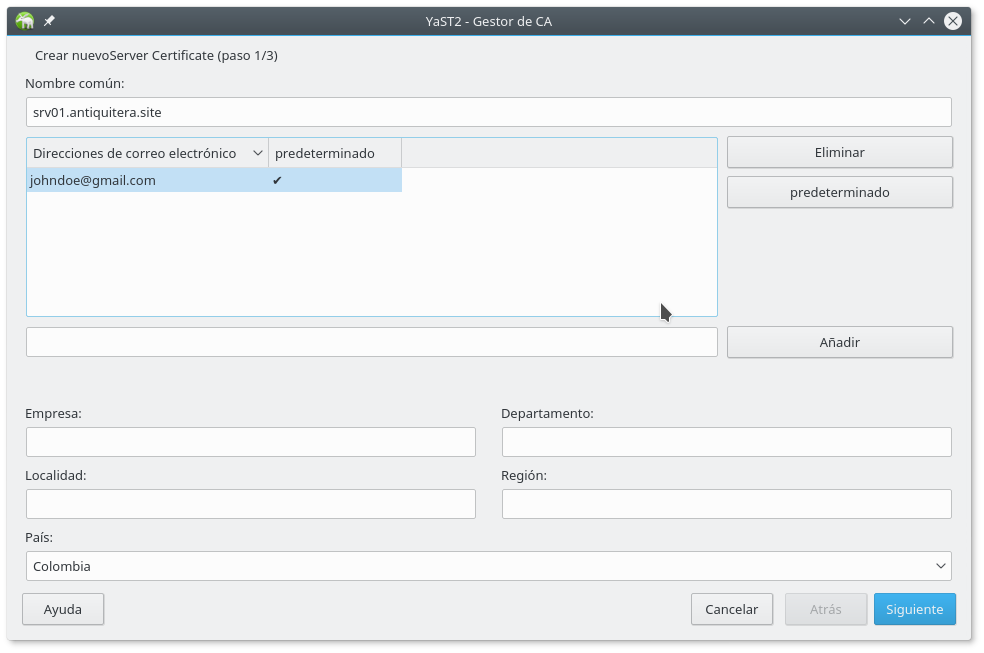

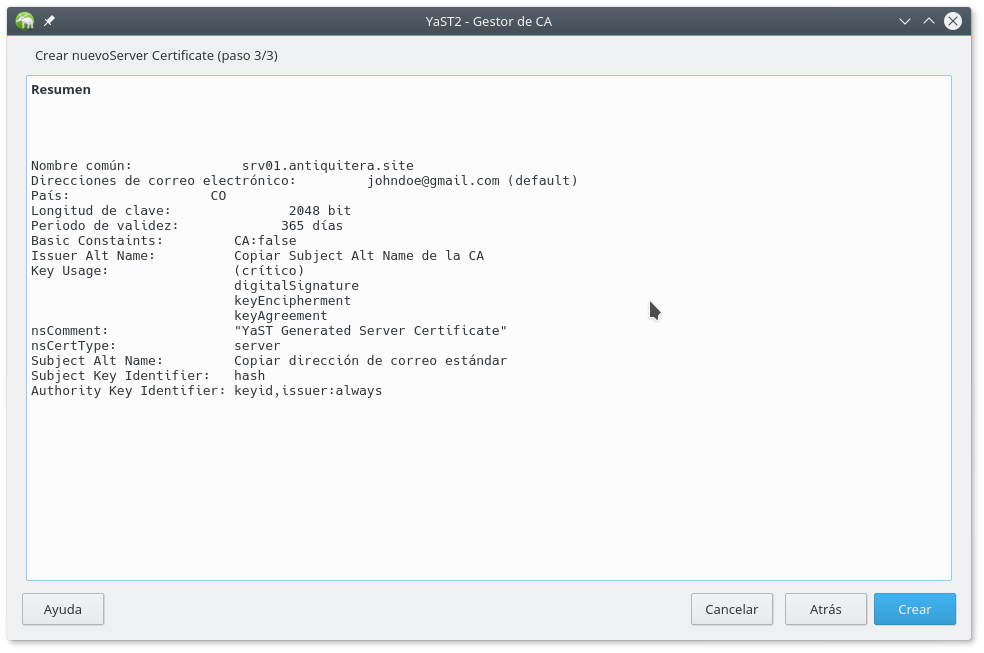

Ingresamos en Crear nuevo Server Certificate (paso 1/3) Como nombre común debemos usar el FQDN del equipo servidor al cual le vamos a realizar el certificado.. en el ejemplo srv01.antiquitera.site, ingresamos la Dirección de correo electrónico y damos clic en Añadir, como en los pasos anteriores los datos de Empresa, Departamento, Localidad y Región son opcionales

Clic en Siguiente

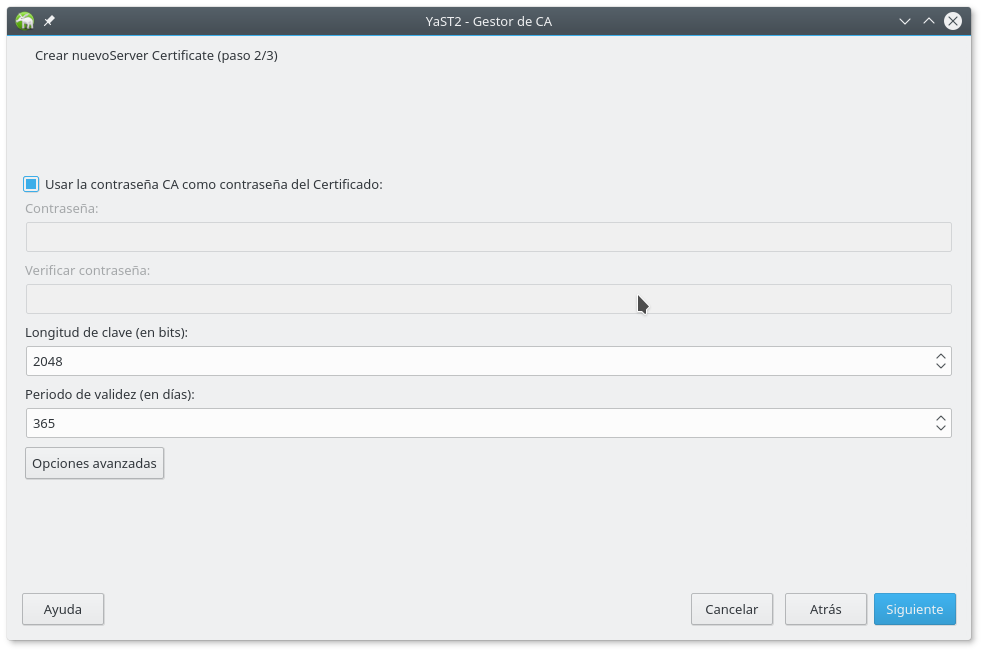

EN la pantalla de Crear nuevo Server Certificate (paso 2/3)' seleccione la opción Usar la contraseña CA como contraseña de certificado, el Periodo de validez (en días) sera de 365 días (1 año)

Clic en Siguiente

Clic en Crear

Con estos pasos ya se creo el certificado de servidor, ahora hay que exportarlo

Exportar como certificado de servidor comun

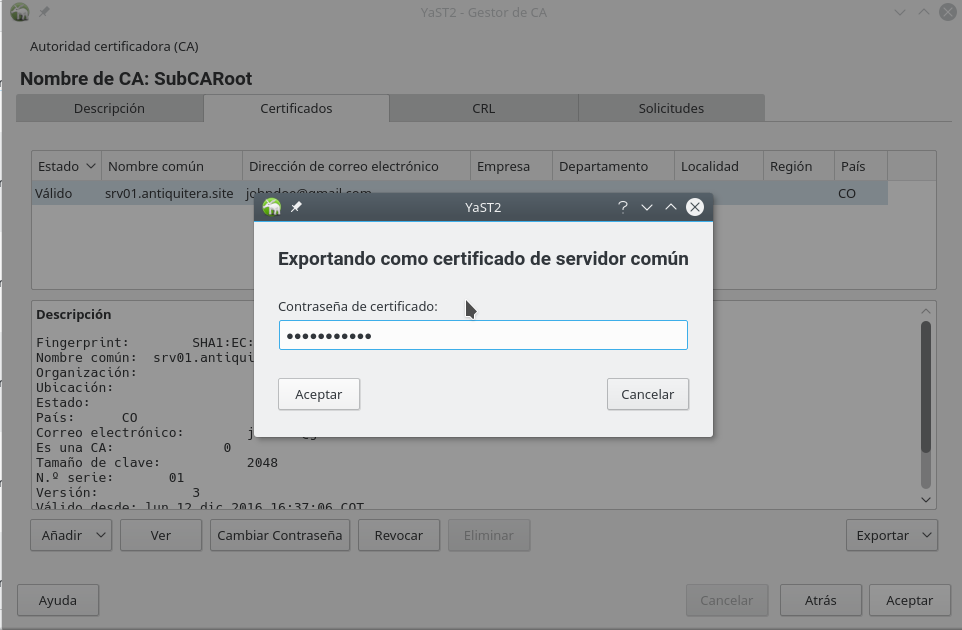

en la pantalla Autoridad certificadora (CA), Nombre de CA: SubCARoot damos clic en Exportar y clic en Exportar como certificado de servidor común

En el dialogo Exportando como certificado de servidor común' ingresamos la Contraseña de certificado

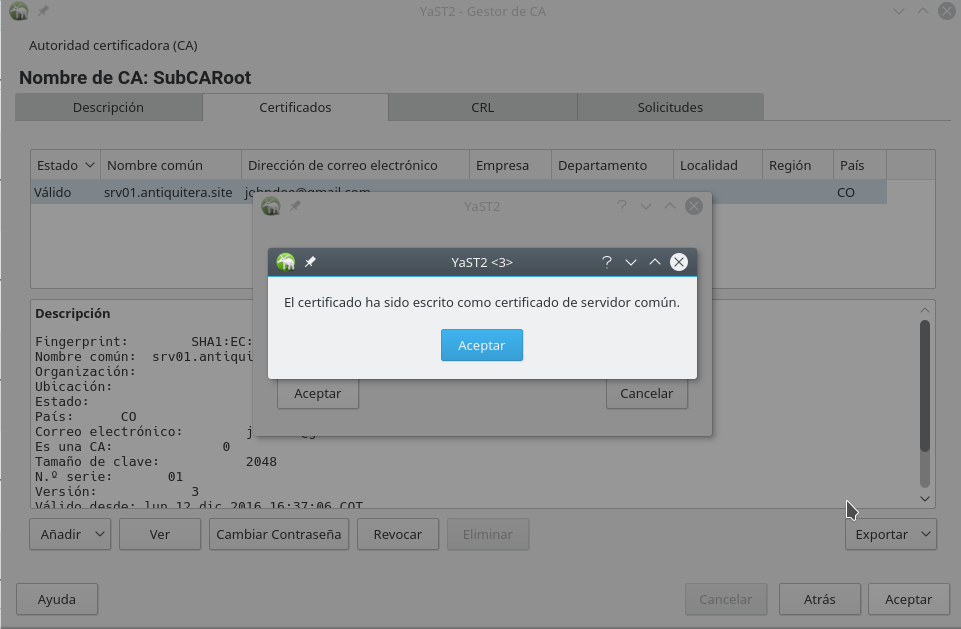

Damos clic en Aceptar

Clic en Aceptar

con esto ya tenemos nuestro certificado

los archivos generados son

/etc/ssl/servercerts/servercert.pem y /etc/ssl/servercerts/serverkey.pem

y /etc/pki/trust/anchort/YaST-CA.pem

Estos son el archivo certificado de servidor, la llave de certificado y el archivo de Certificado de Autoridad Certificadora (no olvide..estos son certificados autofirmados)

con estos archivos se puede arrancar un servidor en forma segura usando SSL/TLS, si requiere usar certificados de clientes para por ejemplo openvpn siga el mismo procedimiento, solo que en lugar de crear certificados de servidor, escoja certificados de clientes